Życie administratora to nie bajka. Ale jak już ogarniesz, to przynajmniej wiesz, jak to rozwiązać bez hard rebootu…(TPWC)

Postanowiłem, że na ten artykuł poświęcę osobny wieczór…

Ten egzamin dał mi jeszcze jedną ważną lekcję…

Godzina 12:45 AM to nie jest godzina 12:45.

…zdarza się tak, że to szczególne ważne w trakcie zapisywania się na egzamin.

Bo wspominam ten certyfikat niemalże zionąc ducha od końskiej dawki yerby.

Otóż do tego certyfikatu przygotowywałem się najdłużej, najintensywniej, ale też w lato…

Robiąc AZ-104 wchodzisz na proaktywny udział w życiu „lokalnej” społeczności,

wynosząc wiedzę którą wykorzystujesz potem w swoim cybernetycznym garnuszku.

Jako CyberSec możesz go bezpiecznie zastąpić, w razie niespodziewanych wypadków.

Minął dzień, mijają lata, dookoła tysiąc spraw – a ja zamierzam opowiedzieć dlaczego odegrał tak istotną rolę w procesie cywilizacji IT

Mając jakieś ambicje na zostanie CyberSec,

jest to egzamin poboczny który nie mniej jednak dostarcza nam bardzo wiele zabawy potrzebnej w tym kierunku.

Czuje że powinienem wstawić tutaj coś w stylu „Artykuł kieruje do was, mających 20 lat”

Ale prawda jest taka, że ponad połowa z was po cichu odpowiedziała do siebie

„O, to do mnie!”

AZ jest duży, az jest zbity, AZ to…

…KLOC

| Obszar | Narzędzie/Technologia | Rola w AZ-104 |

|---|---|---|

| IaM | Azure Entra ID | Zarządzanie użytkownikami, RBAC, MFA |

| Sieć | Azure Virtual Network | Tworzenie i zabezpieczanie sieci |

| VM’ki | Azure Virtual Machines | Tworzenie, backup, zarządzanie dostępem |

| Storage | Azure Storage (Blob, File, etc) | Konfiguracja, replikacja, dostęp |

| Monitorowanie | Azure Monitor, Log Analytics | Diagnostyka, alerty, dashboardy |

| Zarządzanie zasobami | Azure Resource Manager, ARM | Deploymenty, szablony, tagowanie zasobów |

| Automatyzacja | Azure Automation, PowerShell | Runbooki, skrypty, zarządzanie aktualizacjami |

| Backup i odzyskiwanie | Azure Backup, Recovery Services | Strategie backupu, DR |

| Bezpieczeństwo | Azure Security Center / Defender | Zabezpieczenia, compliance, rekomendacje |

| Governance | Azure Policy, Blueprints | Wymuszanie ładu, kontrola nad chaosem |

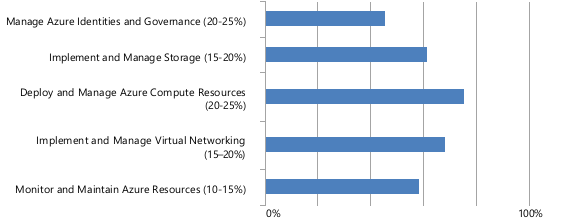

Nie wszyscy paracie się cyberbezpieczeństwem, obiecuje o was troche pamiętać, więc w dużym skrócie musisz przejść po :

├── Subskrypcje & RBAC – kto ma dostęp do czego

├── Virtual Network – podsieci, NSG, peering

├── VM’ki – provisioning, snapshoty, availability sets

├── Storage – kontenery, SAS tokeny, redundancja

├── Monitoring – Log Analytics, Alerty, Insights

├── ARM Templates & Bicep – Infrastructure as Code

├── Backup & DR – Vaulty, recovery pointy

├── Governance – Polisy, tagi, limity

└── Bezpieczeństwo – Defender, Just-In-Time, Conditional Access

Zanim klikniesz Deploy na nowym zasobie – upewnij się…

Solidne podstawy:

AZ-900 – Azure Fundamentals – żeby wiedzieć, że „region” to nie kraj, tylko availability zones

SC-900 – Security, Compliance, and Identity – Bo od pytania „kto?” zaczyna się ciag przyczynowo skutkowy.

A wszystko to, bo szczerze wierze, że administrując tymi usługami jesteś w stanie pójść krok dalej w kierunku pentestingu i blue teamów. Wymaga on pewności co do kierunku naturalnego działania środowiska które monitorujemy. Posiadając swoje własne środowisko testowe, możemy spokojnie ruszać w drogę pod tytułem, tutaj uzupełnisz sporo swojej checklisty z zakresu „Nie mam wiedzy w tym temacie”

Na wstępie chciałbym abyście zadali sobie pytanie

Jaką rolę pełnią administratorzy? (Z punktu widzenia bezpiecznika)

Jak kicha wonsz?

-app.zip

Triada

„Chiński międzynarodowy syndykat przestępczości zorganizowanej „

„Ciemna triada – zespół cech osobowości obejmujący makiawelizm, narcyzm i psychopatię.”

„Triada harmoniczna (inaczej akordy główne) – trzy podstawowe trójdźwięki zbudowane na pierwszym, czwartym i piątym stopniu gamy.”

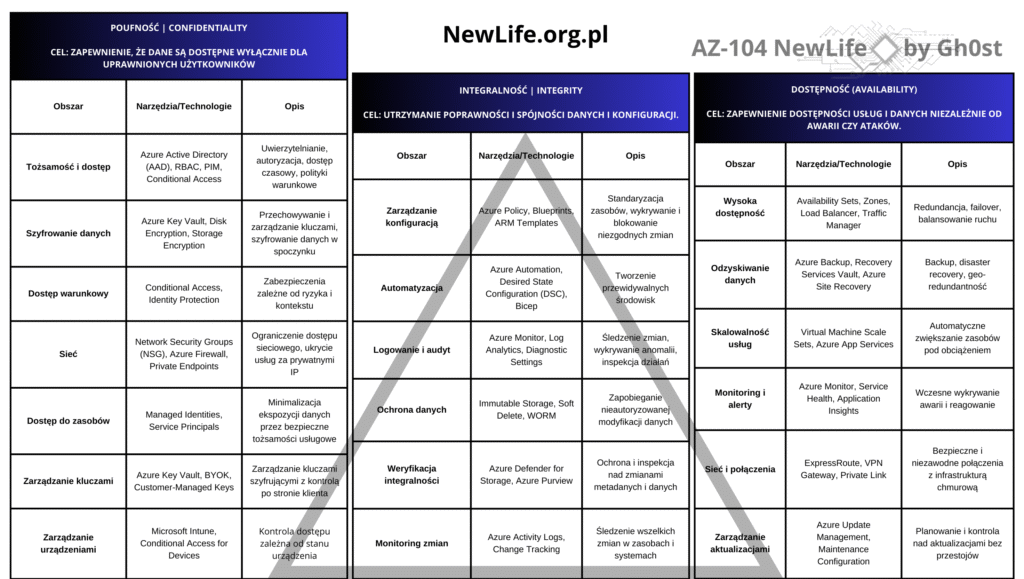

„Triada CIA to fundament bezpieczeństwa IT i ochrony danych, obejmujący trzy kluczowe aspekty: poufność, integralność oraz dostępność.

A więc spójrzmy sobie na bezpieczeństwo z roli administratora.

Pojawia się tutaj aspekt dostępności, oraz integralności. Zapewnianie ciągłości, stabilności sieci, swobodnego ruchu, to codzienność która również jest wyznacznikiem bezpieczeństwa.

Codzienny poranek,pochodzisz do ukochanego stanowiska z wiadrem kawy, charakterystycznym dźwiękiem uruchomienia mocarnego endpointa aż po moment logowania – świadomość że jako użytkownik pozbawiony paranoi tak znanej w branży ITsec ,możesz pracować swobodnie i z pełną prędkością na zasobach. Wejść, odklikać, uśpić i jutra.

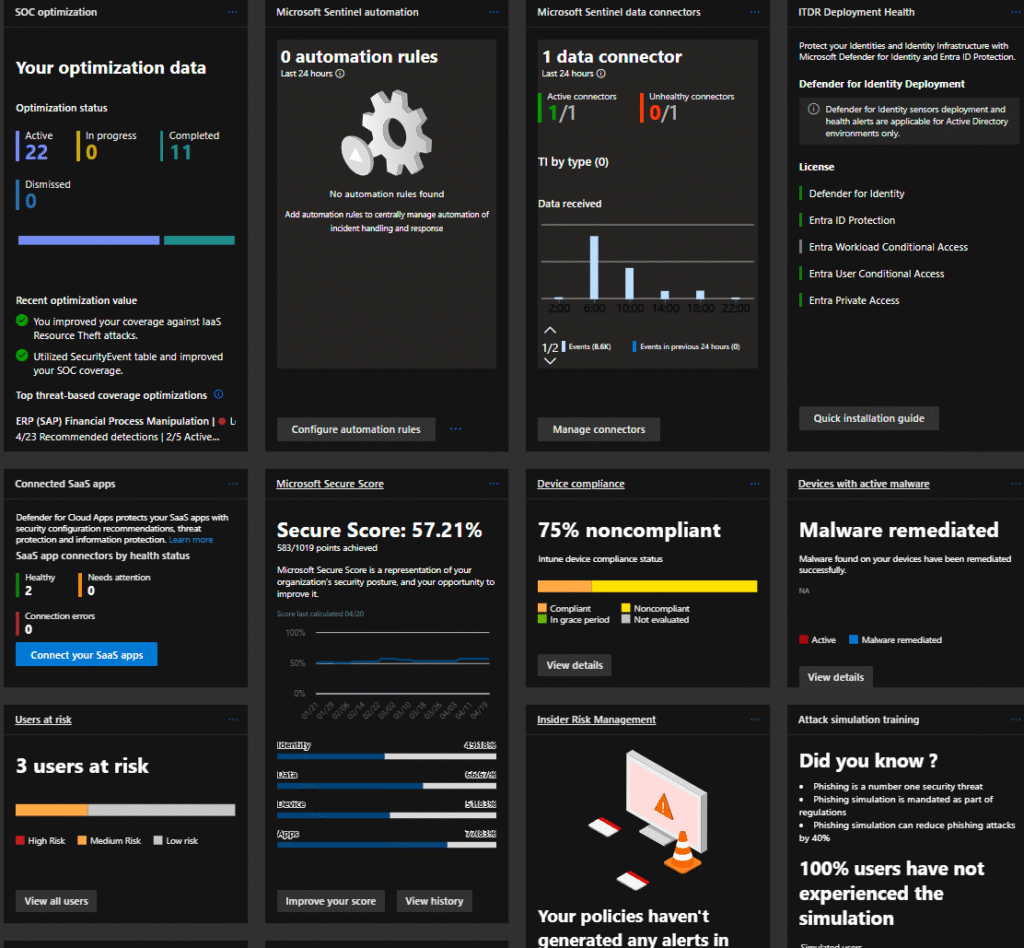

Bezpieczeństwo danych to również ich nienaruszony dostęp oraz pewność, ze możemy po nie sięgnąć w każdym momencie. To kontrola nad tym co zostało zawarte. Poniżej pozwoliłem sobie podzielić stack technologiczny, którego znajomości wymaga od nas AZ-104 – do triady cyberbezpieczeństwa, w celu zobrazowania ile ciekawostek pomoże pokazać red teamowcom zmyślna konfiguracja. Istotnym jest również podkreślić, że wdrożenie wszystkich tych zabezpieczeń poważnie wpłynie na dostępność danych w danym środowisku.

Solidnie przechodzimy przez tematy IaM, odpowiednie flagowanie użytkowników gra tutaj kluczową rolę. Opracowanie elokwentnych wzorców, stanowczo wesprze kroki podjętę na polu walki SC-300, SC400&401, SC-200,AZ-500.

Gdyż stworzenie zasady, w której monitorujesz zużycie zasobów komputera do użytkownika przypisanego „specjalista d.s”, w większości przypadków użytkowników nietechnicznych zaobserwowanie wzmożonego wyczerpania zasobów komputera może prowadzić nas w stronę wzmożonego transferu danych. To tylko przykład tego jak może działać pojedyńczy Identity label.

Plac zabaw do Identity masz w środku

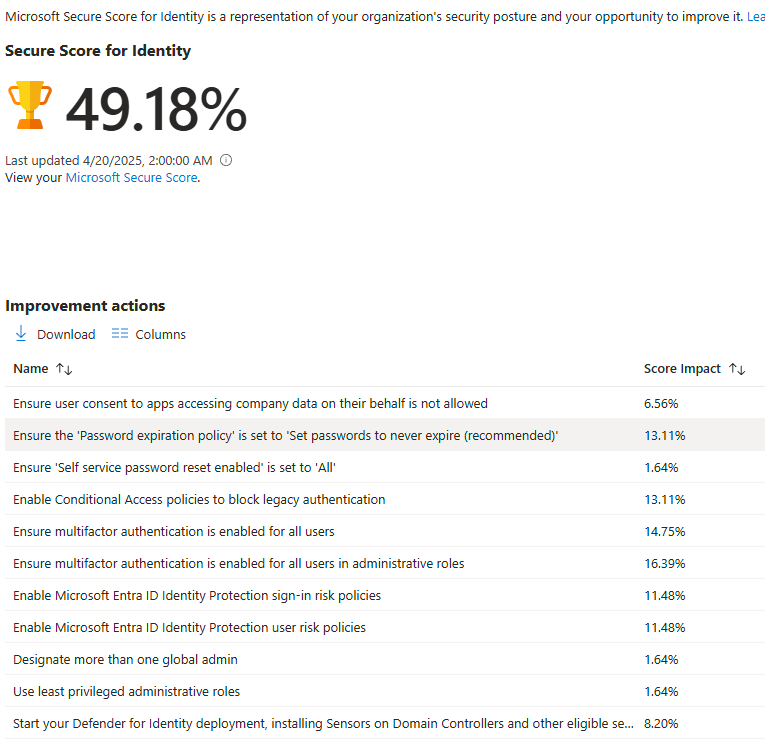

Posiadamy też pro defensywną ocenę stanu naszej infrastruktury, dostarczony za pomocą Secure Score, stąd już niedaleko…

Solidnie

I tutaj mamy już sporą część naszej security.

CDN.